▶ KISA에 제보

S/W 신규 취약점 신고포상제 링크

https://www.krcert.or.kr/consult/software/vulnerability.do

KISA 인터넷 보호나라&KrCERT

KISA 인터넷 보호나라&KrCERT

www.boho.or.kr

신고서 양식(주요 내용)

<취약점 개요>

|

취약점 제목 |

o |

|

취약점 요약 |

o |

|

취약한 S/W의 버전 |

o ※ 반드시 본인이 테스트한 버전만 명시 |

|

취약점 발생환경 |

o ※ 취약점 테스트 시 사용된 운영체제 버전 정보, 어플리케이션, 별도로 설치가 필요한 프로그램(웹서버, 플러그인) 등 환경 구성에 대한 구체적인 정보 제시(단, 특정 환경에서만 발생하는 취약점의 경우 해당 환경에 대한 상세 설명 반드시 기재) ※ 취약점 상세 설명과 PoC 또는 공격코드에 신고자 정보가 노출되지 않도록 주의 |

<취약점 상세 설명>

1. 취약점 발견 방법

2. 취약점 발생원인

3. 취약점 증명 / 검증

4. 취약점 악용 시나리오

5. 조치 방안

6. 기타

내가 작성한 취약점 개요

|

취약점 제목 |

o XSS공격을 통한 관리자 쿠키값 탈취 |

|

취약점 요약 |

o FAQ관리 페이지에서 악성 스크립트를 삽입함으로써 관리자의 쿠키값을 탈취 할 수 있다. |

|

취약한 S/W의 버전 |

o Chrome 80.0.3987.106 (작성일 기준 최신 버전), 그누보드5 5.4.1.9 (작성일 기준 최신 버전), EditThisCookie 1.5.0 |

|

취약점 발생환경 |

o Microsoft Windows 10 Home 버전 10.0.18363 빌드 18363 (작성일 기준 최신 버전), FileZilla_3.46.3 (작성일 기준 최신 버전) |

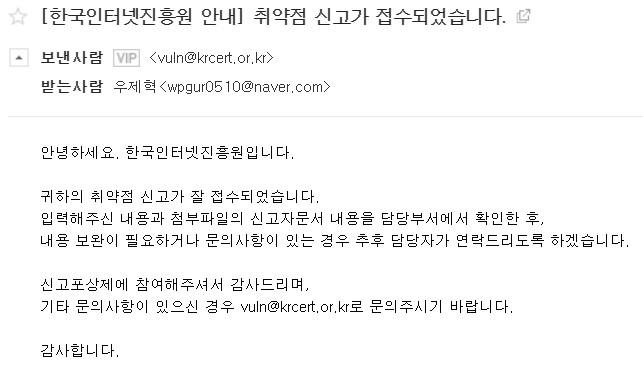

이후 잘 작성해서 취약점 신고를 했다!!!

하지만...

관리자 페이지에서 발생한 취약점은 평가대상에서 제외되었다는 연락을 받아 아쉽게 인정받지 못했다...ㅠㅠ

이번 프로젝트를 통해 느낀점과 얻은것

▶시나리오를 어떻게 생각하느냐에따라 파급력이 달라 보일수있다.

▶소스코드만 보고 취약한 부분을 찾기는 굉장히 어렵다.

▶팀원과의 소통과 함께하는 과정이 매우 중요하다.

▶ 이번 프로젝트를 통해 웹 사이트의 소스코드 및 구조를 분석함으로써 시큐어 코딩을 배울 수 있었다.

▶ CTF와 같은 문제를 푸는 형태가 아닌 실제 공격을 시도해보는 경험을 가질 수 있었다.

▶ 동아리내에서 CMS 웹 해킹 및 취약점에 대한 발표를 함으로써, 동아리 부원들과 함께 웹 보안 관련 지식이 향상될 수

있었다.

▶ 앞으로 발생할 수 있는 보안 사고를 미연에 방지하여 CMS 웹 사이트의 보안 수준을 향상 시키는데 도움이 되었다.